身份验证连接选项卡

本页内容

身份验证身份验证选项卡允许您连接到需要身份验证的部署。要了解MongoDB中的身份验证机制,请参阅身份验证机制.

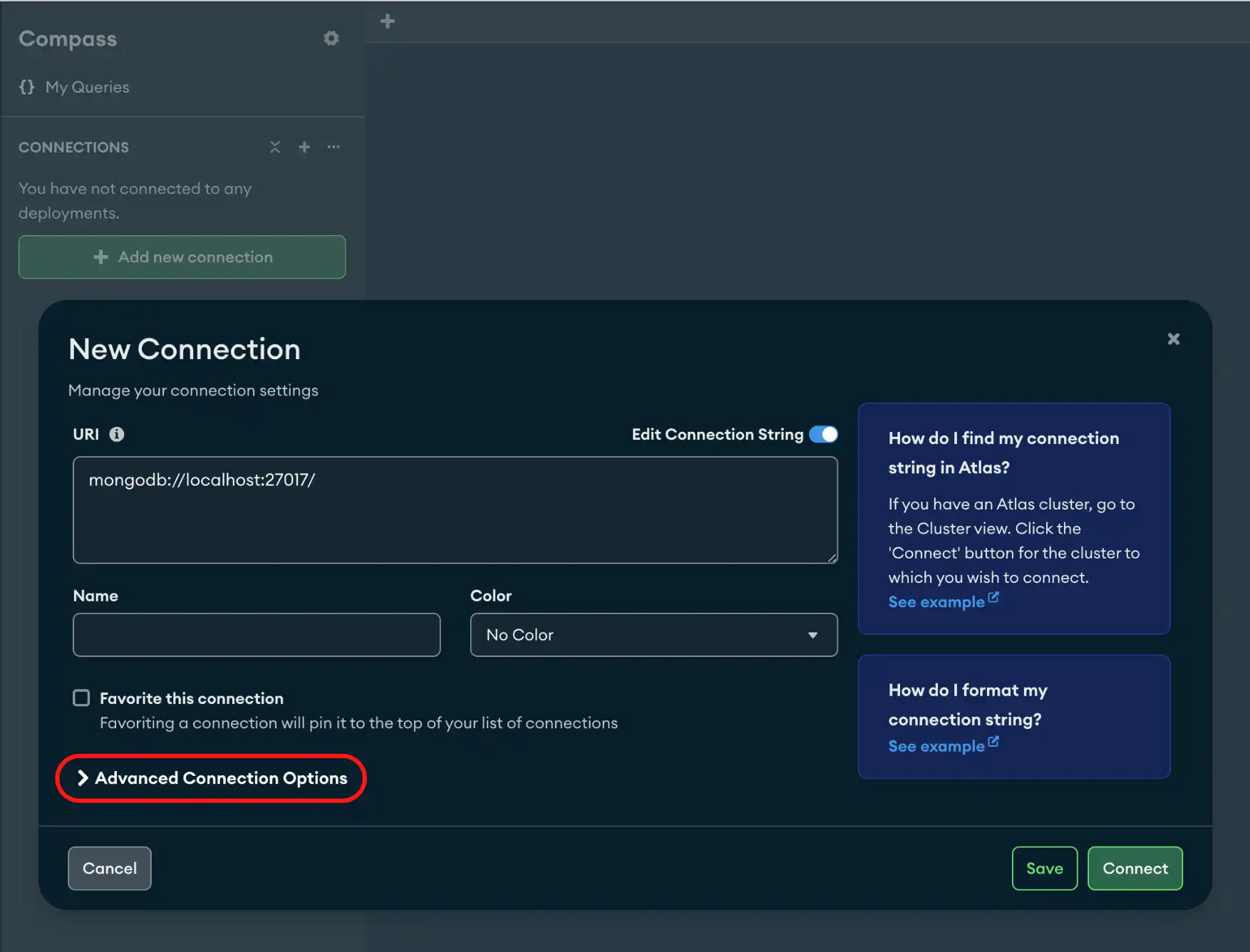

操作步骤

点击身份验证标签页。

请从以下选项中选择您的身份验证方法

用户名 / 密码

提供以下信息

用户名

密码

(可选) 身份验证数据库

身份验证机制

默认

身份验证

默认设置根据偏好顺序选择服务器支持的第一个身份验证机制。使用

默认设置,MongoDB将按照以下顺序尝试使用以下机制进行身份验证SCRAM-SHA-256SCRAM-SHA-1MONGODB-CR

OIDC

如果部署使用OpenID Connect作为其身份验证机制,请选择OIDC。

提供以下信息

字段 | 描述 |

|---|---|

用户名 | 可选。OpenID Connect用户名。 |

Auth Code Flow Redirect URI | 可选。指定身份提供者在身份验证后重定向您的URI。该URI必须与身份提供者的配置匹配。默认为 https://:27097/redirect。 |

考虑目标端点可信 | 可选。允许连接到默认认为是可信端点列表之外的目标端点。仅在连接到您信任的服务器时使用此选项。 |

启用设备身份验证流程 | 可选。当显示设备身份验证流程复选框设置启用时,Compass可以为您提供用于完成身份验证的URL和代码。 这是一个较不安全的身份验证流程,在基于浏览器的身份验证不可用时可以用作后备。 |

使用应用程序级代理设置 | 可选。使用Compass设置面板中指定的应用程序级代理设置。默认启用。如果您未启用应用程序级代理设置,Compass将使用相同的代理连接到集群和身份提供者。 |

X.509

如果部署使用X.509作为其身份验证机制,请选择X.509。

注意

X.509身份验证需要一个客户端证书。要启用TLS并添加客户端证书,请参阅TLS / SSL选项卡。Compass.

Kerberos

如果部署使用Kerberos作为其身份验证机制,请选择Kerberos。

提供以下信息

字段 | 描述 | ||||||

|---|---|---|---|---|---|---|---|

主体 | 每个参与身份验证通信的实体都称为“主体”,每个主体都必须有一个唯一名称。 | ||||||

(可选)服务名称 | |||||||

(可选)规范主机名 | Kerberos在构造用于MongoDB Compass. | ||||||

(可选)服务领域 | 服务领域是Kerberos身份验证服务器具有验证用户权限的域。 如果您选择规范主机名,您可以指定以下选项之一

有关Kerberos中主体名规范化的更多信息,请参阅此RFC文档。 | ||||||

(可选) 直接提供密码 | 用于验证您的身份。要显示Kerberos密码字段,您必须启用显示Kerberos密码字段选项。 |

在Windows上以不同的Kerberos用户身份进行身份验证

当您在Windows上使用Kerberos进行身份验证时,您指定的主体必须与正在运行的Compass安全上下文中的主体相匹配。通常,这是登录并运行Compass.

要作为不同的Kerberos用户进行身份验证,以所选用户身份运行MongoDB Compass并指定该用户的主体。要作为不同用户运行MongoDB Compass,请

按住Shift并右键单击MongoDB Compass程序图标,选择以不同用户身份运行。

使用

runas命令行工具。例如,以下命令以名为adminMongoDB Compass的用户身份运行runas /profile /user:mymachine\admin <path to MongoDB Compass>

以所选用户身份启动后MongoDB Compass,要针对您的Kerberos启用的MongoDB部署进行身份验证,请指定对应用户的主体。

LDAP

如果部署使用LDAP作为其身份验证机制,请选择LDAP。

提供以下信息

用户名

密码

AWS IAM

如果部署使用AWS IAM作为其身份验证机制,请选择AWS IAM。

以下字段为可选,因为您可以在平台中使用相应的AWS IAM环境变量定义它们。MongoDB Compass将使用这些环境变量的值进行身份验证;您不需要在连接字符串中指定它们。

(可选) AWS访问密钥ID

(可选) AWS密钥访问密钥

(可选) AWS会话令牌